Blog

Un problema frecuente es lograr identificar los autores de documentos en el sistema, tanto por razones de auditoría como para conocer fuentes de errores y también problemas de capacitación. Incluso, cuentas de usuarios que ya nos son parte de la organización no se eliminan con el propósito de mantener información histórica de sus acciones. A […]

Noviembre 21, 2020

Nuestra primera entrega es traer nuevamente el contenido de uno de nuestros primeros artículos que denominé EL PECADO ORIGINAL, que se sigue repitiendo no obstante todas las enseñanzas que el tiempo nos ha entregado respecto la calidad de la seguridad que entregan los proyectos de implantación del Sistema SAP Al día de hoy, en octubre […]

Octubre 21, 2020

En esta oportunidad nos es muy grato presentar nuestra solución para la gestión de roles en su más amplio alcance: la creación de roles. La creación de roles se realiza en base a funciones, las que contienen transacciones en forma granular de manera que nunca un rol tendrá conflictos SOD en su interior. Los roles […]

Enero 3, 2020

Ajuste de transacciones asignadas a una cuenta de usuarios No siempre es fácil decidir cómo comenzar en proceso de remediación de la seguridad del Sistema SAP ERP, que permita reducir la exposición a riesgos por fraude o mal uso del sistema. Comentamos en blog anterior los ajustes de roles, que permite reducirlos al tamaño de […]

Agosto 30, 2019

Zapatero a sus zapatos: cada usuario debe tener el mínimo privilegio; esto no es sólo en SAP y de esto nos preocupamos nosotros. El misterio que guardan las grandes empresas en su organización y control de funciones no está fuera de nuestras manos. CentinelBox descifra esta poderosa herramienta para entregar a los usuarios lo justo […]

Agosto 16, 2019

1.-¿En qué consiste la segregación de roles? Consiste en dejar los roles sin conflictos por segregación de funciones entre las transacciones que tiene definidas. Para esto se utiliza la matriz de riesgos de CentinelBox y la definición de funciones segregadas. El sistema permite: Segregar todas las transacciones asignadas en cada rol, para lo cual se […]

Abril 5, 2019

La reciente información que entregara la prensa del espionaje informático del que habría sido víctima una organización gremial de nuestro país revive una constante de la que no siempre se tiene registro en el recuerdo inmediato. Al “googlear” la frase espionaje informático chile, se presentan de inmediato casos además del ya citado, como los siguientes: […]

Febrero 21, 2019

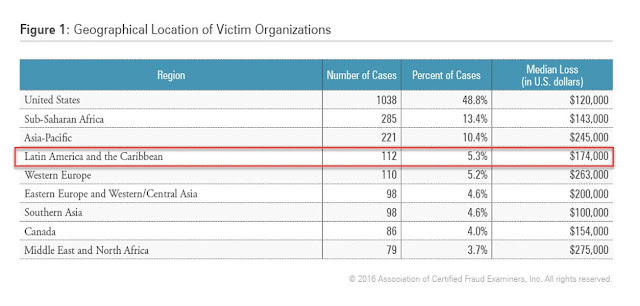

El fraude laboral (occupational fraud) cometido por los empleados que abusan de las confianzas otorgadas para su enriquecimiento personal sin importar el medio utilizado para esto, de acuerdo a las cifras que entrega la Association of Certified Fraud Examiners, son de alarmantes: El costo en una empresa tipo, por efecto de fraude laboral se estima […]

Diciembre 21, 2018

Cuando una cuenta de usuario SAP deja de ser utilizada, se pueden tomar dos decisiones: eliminarla del sistema o mantenerla en estado no vigente. En los casos que un usuario deja la empresa, muchas veces su cuenta de usuario se mantiene en el sistema por necesidad de trazabilidad de sus acciones. Para dejarlo en estado […]

Noviembre 20, 2018

Siempre ha sido un problema identificar las transacciones cliente (custom transactions) que no tienen definición de authority check. La soluciones más usadas son dos: revisar en forma manual cada una de las transacciones Z / Y y así detectar en qué condiciones se encuentra cada una de éstas. La segunda forma es contar con una aplicación que […]

Octubre 27, 2018